Атаки на данные из очков смешанной реальности — дело техники. Это публично продемонстрировали Исследователи из Чикагского университета, которые воспользовались уязвимостью безопасности в Quest и взломали их, получив доступ к самой чувствительной информации, от учётной записи до данных пространственной навигации и трекинга рук. Вдобавок, они смогли подменять контент, такой как отправляемые сообщения и изображение на дисплеях.

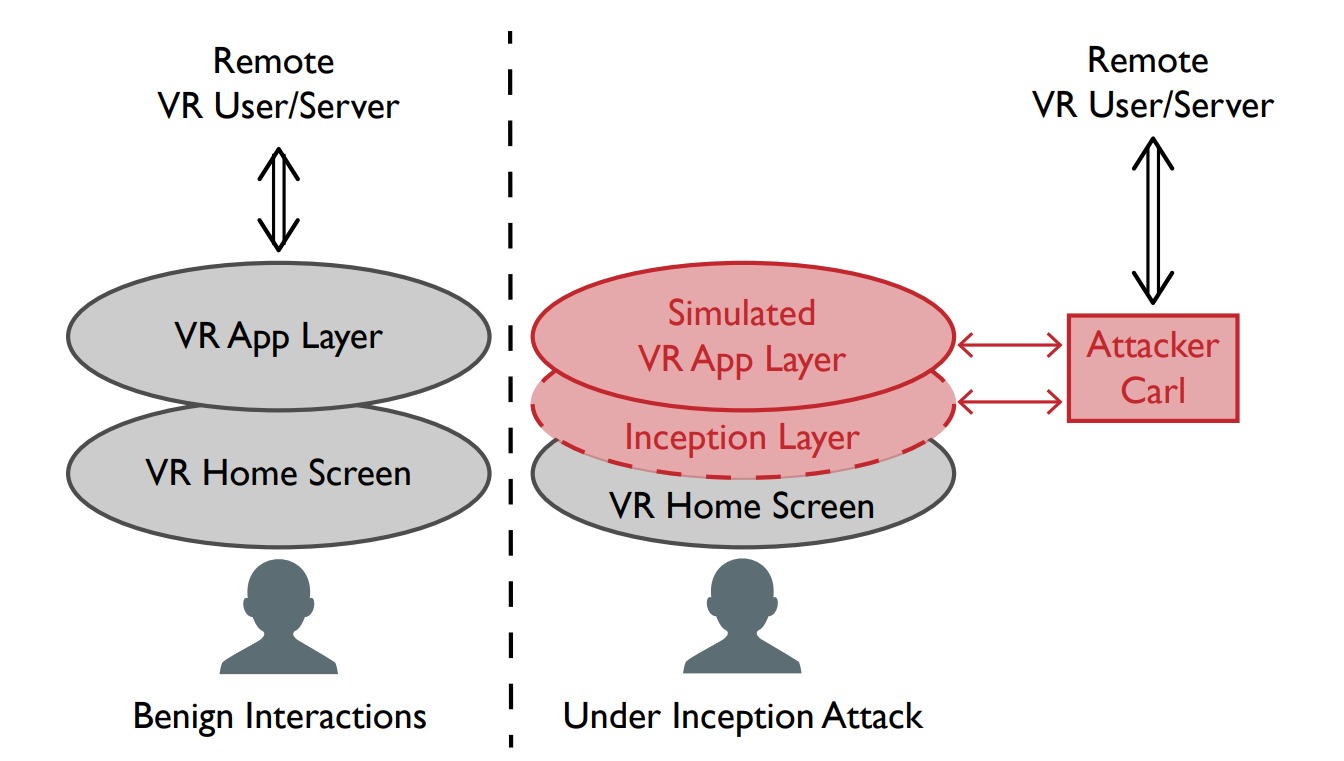

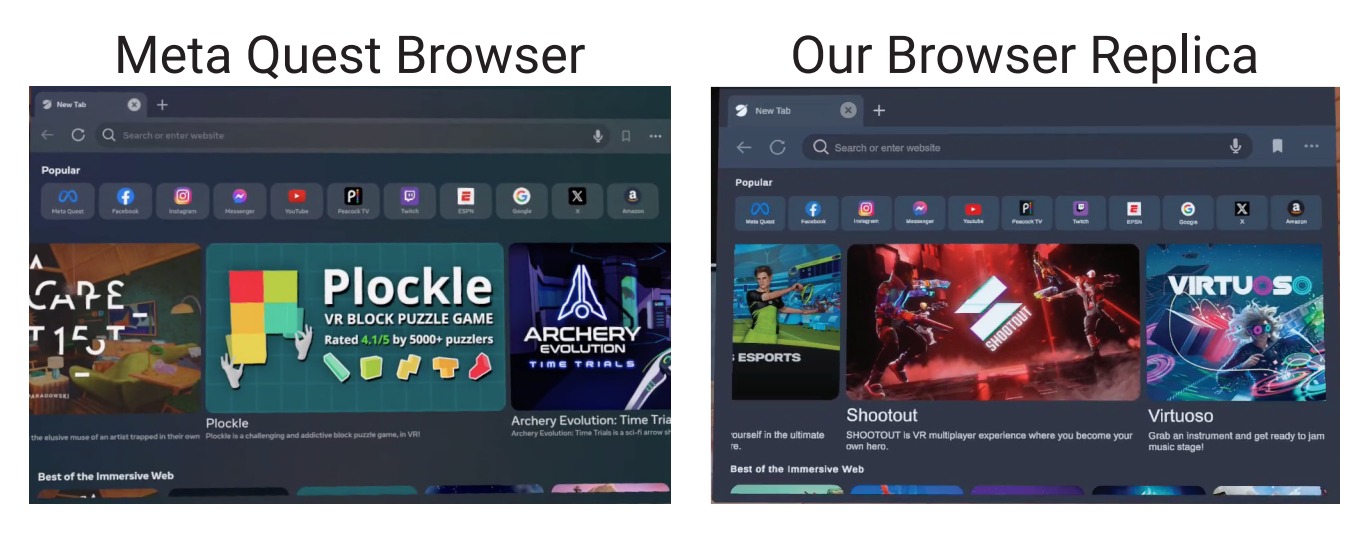

Для проведённой университетскими инженерами атаки нужен доступ к Wi-Fi-сети пользователя и активированный режим разработчика, который открывает двери вредоносному коду. Они создали приложение, которое внедряет код в операционную систему Quest и запускает клон главного экрана и приложений, которые выглядят идентично исходнику. Оказавшись внутри, злоумышленники могут видеть, записывать и изменять всё, что человек делает с очками, включая прослушивание микрофонов, отслеживание жестов, нажатий клавиш, активности в Интернете и всех видов социального взаимодействия.

Начать атаку можно разными способами: подменой желаемого приложения вредоносным, социальным инжинирингом, по Wi-Fi или обычным физическим доступом к гаджету. Главное — загрузить нужный код.

После запуска кода активная фаза атаки начинается, когда ничего не подозревающий человек выходит из приложения и возвращается на главный экран. Злоумышленник получает аудиовизуальные данные в реальном времени.

Исследователи, например, смогли увидеть ввод учётных данных при входе на сайт онлайн-банка и манипулировали экраном, чтобы показать неверный банковский баланс. Когда пользователь пытался переслать деньги, сумму успешно поменяли. Другими словами, контроль есть не только над тем, что человек видит, но и над тем, что он вводит.

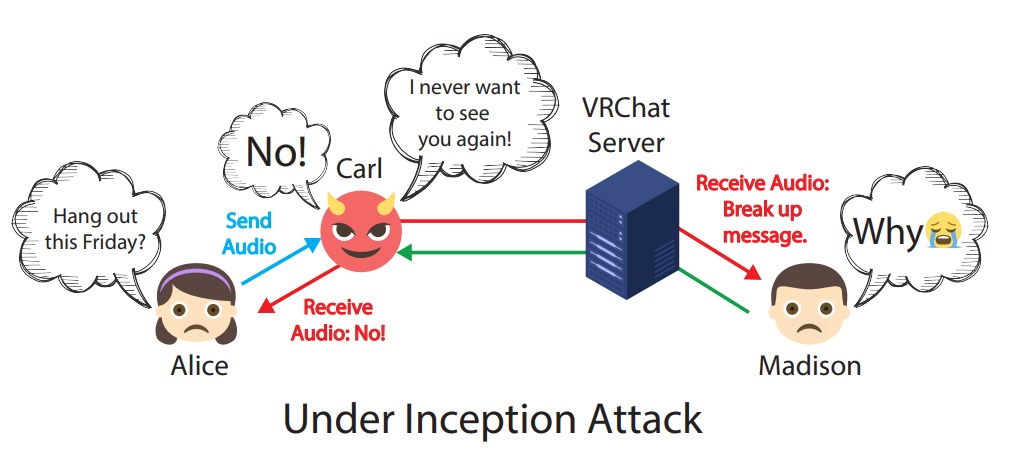

В социальной части эксперимента авторы клонировали приложение VRChat, смогли перехватывать сообщения и писать их по собственному желанию.

Генеративный ИИ, пишет Хизер Чжэн, профессор компьютерных наук Чикагского университета, которая возглавляла команду исследователей, может усугубить ситуацию. Достигнутый уровень доступа позволяет в реальном времени клонировать голоса и создавать визуальные дипфейки, которые подойдут для манипулирования другими людьми.

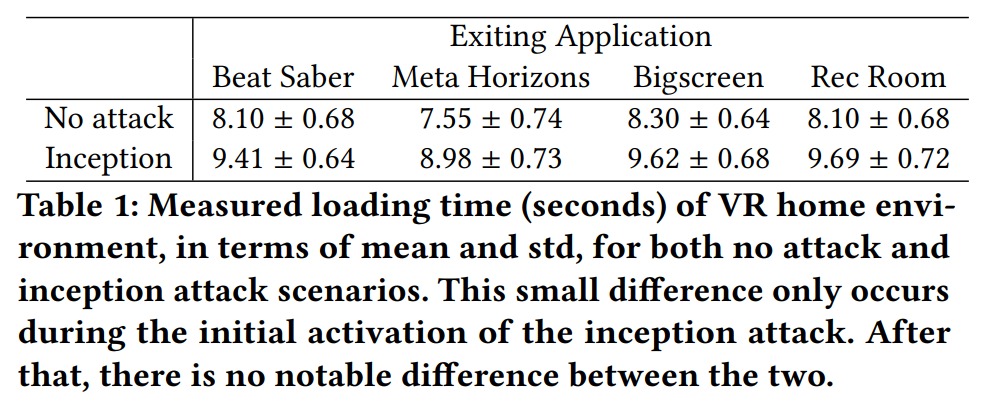

Чтобы проверить, насколько легко обмануть пользователей, команда Чжэн набрала 27 добровольцев. Участникам предложили развлечься приложениями, такими как Beat Saber, и сказали, что целью исследования является изучение их опыта работы с виаром. Атаку на очки начали без их ведома.

Подавляющее большинство участников ничего не заметило. Из 27 человек только 10 отметили небольшой «сбой» в начале атаки, но многие отмахнулись от него, как от обычной задержки в загрузке. Только один человек описал подозрительную активность. Измерения показывают, что разница с скорости запуска софта под атакой и без оказалась минимальной.

Исследование, представленное в MIT Technology Review, ещё не прошло проверку рецензентов. Представитель Meta* в ответ на публикацию сообщил, что компания проанализирует результаты. Чжен, между тем, говорит, что современные устройства виртуальной реальности шокирующе уязвимы.

Команда авторов также отмечает, что лучшей защитой от такой атаки является восстановление заводских настроек с удалением всех приложений, включая вредоносное.

Полный отчёт об исследовании доступен в PDF.

*В России признана экстремистской организацией

Не пропускайте важнейшие новости о дополненной и виртуальной реальности — подписывайтесь на Голографику в Telegram, ВК и Twitter! Поддержите проект на Boosty.

Далее: Неигровые разработчики на Unreal Engine с апреля будут платить $1850 за одно рабочее место